Svelare la blockchain: un'analisi approfondita degli algoritmi di consenso PoW e PoS

Ti sei mai chiesto come funzionano le decisioni collettive nel mondo della blockchain? Immergiti nella nostra analisi approfondita degli algoritmi di consenso proof-of-work (PoW) e proof-of-stake (PoS) ed esplora i loro affascinanti meccanismi e le principali differenze.

Come possiamo verificare che la registrazione “A ha trasferito una moneta a B” è autentica e che “A ha trasferito una moneta a C” è falsa? Gli algoritmi di consenso sono stati creati proprio per risolvere questo enigma.

Quindi, avete una blockchain, nuova e scintillante, che promette transazioni decentralizzate e trasparenti con una sicurezza a prova di bomba. Sembra magico, vero? Ma aspettate, forse vi starete grattando la testa, chiedendovi: “Come diavolo vengono verificate queste transazioni prima di essere aggiunte alla rete blockchain?” E voilà! È qui che entra in gioco l'ingrediente segreto del funzionamento della blockchain: il meccanismo di consenso, così vitale ma spesso sottovalutato.

Perché il consenso blockchain è importante?

Prima di addentrarci nel mondo degli algoritmi di consenso, assicuriamoci di essere tutti sulla stessa lunghezza d'onda con alcuni concetti fondamentali. Dobbiamo capire cos'è una blockchain e come funziona.

Consideriamo questo esempio: A ha un gruzzolo di quattro monete. Ne manda una a B e due a C, tenendo l'ultima per sé. Questi scambi di monete vengono registrati su una blockchain, un registro digitale simile a un diario pubblico, che consente a chiunque di verificare in qualsiasi momento il saldo di monete di ciascun partecipante e di seguire la cronologia di tutte le transazioni effettuate sulla blockchain.

👉 Facendo un parallelo con il sistema bancario tradizionale, immaginate un “data center”, un po' come il grande capo, che riceve gli aggiornamenti dai partecipanti, dà loro un cenno di approvazione, li annota in un “registro completo” e poi condivide questi dati verificati con gli altri partecipanti (pensate alle filiali bancarie). Tuttavia, se esiste un'entità centrale, questa ha il potere di alterare le informazioni a suo piacimento, potenzialmente fuorviando gli altri partecipanti, giusto?

In termini più semplici, una blockchain è un registro digitale che non smette mai di annotare nuovi dati o transazioni. È nata come una rete completamente decentralizzata, che si estende come una ragnatela su migliaia di computer.

A condizione che ci sia un gruppo vivace di partecipanti, la blockchain continua a funzionare. Ciò significa che ogni partecipante alla rete ha le stesse possibilità di ottenere il titolo: ognuno di loro può inserire nuove voci senza che un “burattinaio centrale” tiri i fili.

I partecipanti alla rete sono pseudonimi: ciascuno può essere identificato nella folla grazie al proprio indirizzo, ma questi identificatori non possono essere collegati direttamente all'identità reale dell'individuo. I partecipanti possono entrare o uscire liberamente dalla rete a loro piacimento.

Nella sua forma ideale, una blockchain, che incarna un sistema descentralizzato, mira a essere un baluardo contro la censura e a sostenere l'obiettività. Tuttavia, proprio come in una saga shakespeariana, il nostro protagonista non è invincibile. L'obiettività e la resistenza alla censura possono vacillare in determinate situazioni, come un attacco del 51%, in cui un'entità, con una mossa strategica, si impossessa della maggior parte della potenza di mining della rete.

Tornando alla metafora del “registro”, ogni tanto viene aggiunta una nuova “riga” che racchiude tutte le modifiche (transazioni) avvenute durante quel periodo. Questi dati vengono poi memorizzati e diffusi tra migliaia di computer all'interno della rete blockchain.

Questa riga è chiamata ‘blocco’, da cui deriva il termine “blockchain”, una catena di blocchi.

Dato che una blockchain conferisce diritti uguali e aperti a tutti i partecipanti, sorge spontanea una domanda: perché qualcuno dovrebbe fidarsi dei dati su una blockchain se non c'è un “validatore centrale”? Come possiamo autenticare che l'affermazione “A ha inviato una moneta a B” è vera e che “A ha inviato una moneta a C” è falsa? Gli algoritmi di consenso sono stati appositamente creati per affrontare questo dilemma.

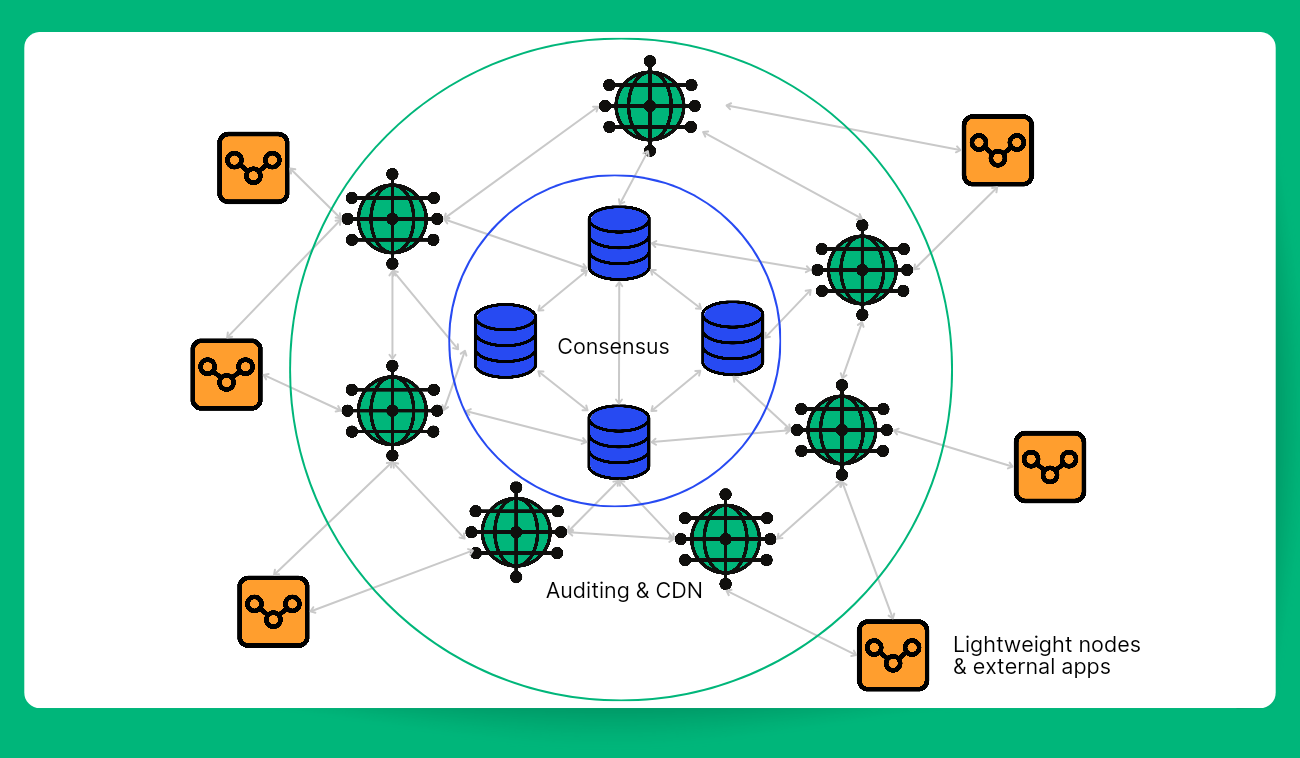

Il funzionamento dei partecipanti alla blockchain può essere illustrato con l'immagine sottostante (Fig. 1).

Nello schema riportato, i cilindri blu simboleggiano le entità responsabili della creazione del consenso e dell'inserimento di nuove voci. In una tipica rete blockchain, questo compito è svolto dai miner. I cilindri verdi fungono da custodi delle copie della blockchain, autenticando la validità dei nuovi record e assegnando i compiti per memorizzare il batch successivo di transazioni nei blocchi. Si tratta in genere di nodi wallet completamente funzionali. I quadrati gialli rappresentano gli utenti più semplici della blockchain, simili ai portafogli elettronici mobili, che di solito hanno accesso solo ai record associati alle proprie transazioni o a determinati segmenti del “registro”.

Il risultato dell'applicazione di un algoritmo crittografico al contenuto di un blocco è una firma elettronica univoca (nota anche come hash), che viene utilizzata per firmare ogni blocco (o la nuova riga del registro). Qualsiasi partecipante alla blockchain può verificare e confermare l'autenticità di questa firma.

Qualsiasi manomissione dei dati nel blocco comporterà una discrepanza nella sua firma. Inoltre, ogni firma successiva si basa su quella precedente, quindi qualsiasi partecipante può confermare se un nuovo blocco è una continuazione autentica della blockchain.

L'algoritmo di consenso svolge un ruolo fondamentale nel garantire l'affidabilità delle transazioni, convalidando l'accuratezza delle azioni intraprese. Questa responsabilità è condivisa tra numerosi partecipanti alla rete.

Esistono diversi algoritmi di consenso, ognuno con i propri punti di forza. In questo articolo daremo uno sguardo più da vicino a due dei più popolari: proof-of-work e proof-of-stake.

Algoritmo di consenso PoW

L'algoritmo proof-of-work (PoW) è uno dei primi e più diffusi meccanismi di consenso utilizzati nelle reti blockchain. È caratterizzato dalla sua complessità computazionale, in cui i miner competono per risolvere intricati problemi matematici.

Tutte le transazioni vengono convalidate attraverso questi calcoli complessi, la cui correttezza può essere verificata da chiunque sulla rete.

La regola d'oro? Il primo miner che risolve il puzzle ottiene il controllo su un nuovo blocco della blockchain, incidendo la serie di transazioni successiva al suo interno. Queste transazioni vengono quindi contrassegnate come “confermate”, come un sigillo di approvazione.

E cosa ottiene il nostro minatore vittorioso, vi chiederete? Una ricompensa brillante, ovviamente! Un delizioso mix di criptovaluta e commissioni di transazione provenienti dalle transazioni nel nuovo blocco. Una combinazione che farebbe battere forte il cuore di qualsiasi minatore e lo attirerebbe in questa corsa al ratto computazionale.

Ma aspettate, c'è di più! L'algoritmo PoW ha un bel colpo:

- Il PoW riduce il rischio di attacchi alla rete in cui un avversario genera un gran numero di partecipanti contraffatti che diffondono informazioni false per sopraffare il consenso della maggioranza. Per eseguire un attacco di questo tipo in una rete basata sul PoW sarebbe necessaria una potenza di calcolo astronomica.

- Il PoW promuove l'equità. La ricompensa di ogni miner è legata al suo contributo computazionale o hash rate. Quindi, se un miner contribuisce con il 2% dell'hash rate totale, ottiene in media il 2% dei blocchi e riceve il 2% delle ricompense distribuite. È come un accordo del tipo “chi semina raccoglie”.

- Infine, la disonestà ha un prezzo molto alto. I miner investono risorse ingenti (come potenza di calcolo ed elettricità) nel mining. È come scommettere in una partita di poker ad alto rischio, dove l'unica mossa vincente è giocare secondo le regole della rete.

Ma non dimentichiamo che anche il PoW ha il suo punto debole. Un attacco del 51%, in cui un gruppo controlla il 51% o più della potenza di calcolo della rete, può causare gravi danni. In uno scenario del genere, gli aggressori potrebbero ignorare o alterare i blocchi degli altri miner e monopolizzare i premi del mining. Ma anche in queste circostanze, gli aggressori non possono rubare bitcoin agli utenti o falsificare nuove monete al di fuori delle regole del sistema.

Ecco qua. Il PoW, con il suo mix di sfide computazionali e ricompense, funge da meccanismo solido ed equo per la convalida delle transazioni e l'aggiunta di blocchi in una rete blockchain.

Algoritmo di consenso PoS

L'algoritmo proof-of-stake (PoS) presenta alcune somiglianze con il proof-of-work (PoW), ma con una differenza significativa: i miner non devono risolvere complessi problemi computazionali. Al loro posto entra in gioco un gruppo diverso di partecipanti, noti come validatori.

Il PoS è stato introdotto per la prima volta da Peercoin (originariamente noto come PPCoin) nel 2012. La forza trainante del PoS era quella di affrontare il consumo energetico del PoW, offrendo un'alternativa più sostenibile ed ecologica.

Nell'universo PoS, i validatori sono gli sceriffi della città, che verificano la legittimità delle transazioni. Per farlo, devono puntare le proprie monete sulla rete. Pensate a questo come alla loro pelle in gioco. Queste monete sono off-limits, chiuse in cassaforte per tutta la durata del periodo di puntata. E se un validatore prova a fare qualcosa di losco, come approvare transazioni sospette, rischia di perdere la sua puntata.

Ora, potresti pensare che, come nel PoW, i validatori ricevano una pacca sulla spalla per aver risolto problemi matematici. Beh, ti sbaglieresti. Nel mondo del PoS, le ricompense sono tutta un'altra storia. Alcune criptovalute basate sul PoS danno ai validatori una percentuale delle commissioni di transazione come “ringraziamento” per il loro duro lavoro. Altre potrebbero coniare nuove monete come ricompensa. Più monete un validatore mette in gioco, e a volte più a lungo le tiene in gioco, maggiori sono le sue possibilità di essere scelto come validatore della transazione e di ottenere quelle dolci ricompense.

Ma non lasciatevi ingannare dal termine “voti”. Nel PoS, le monete messe in gioco non votano in un processo democratico. Sono più simili a un impegno finanziario, una promessa da parte dei validatori di mantenere intatta l'integrità della rete.

Ecco cos'è il PoS: un mondo in cui le garanzie investite e la convalida delle transazioni si uniscono per offrire un meccanismo meno energivoro, ma altrettanto solido, per mantenere una rete blockchain.

PoW vs. PoS: quale è meglio?

Consumo energetico

Nel mondo del proof-of-work (PoW), i miner devono “lavorare” duramente, elaborando numeri con ingenti risorse computazionali per proteggere la rete. Questo elevato consumo energetico, spesso considerato uno spreco, è una caratteristica fondamentale del PoW. Perché? Perché tutti questi calcoli, pur essendo fondamentali per il mining, non servono ad altro. Al contrario, il proof-of-stake (PoS) consuma pochissima energia. Nel mondo PoS non esistono calcoli “superflui”, il che lo rende il cugino più efficiente dal punto di vista energetico del PoW.

Scalabilità

Hai bisogno di velocità? Potresti trovare un po' lente le velocità di elaborazione delle transazioni della blockchain, soprattutto se paragonate ai sistemi tradizionali. Questo è il compromesso per la sicurezza e la decentralizzazione. Tuttavia, quando si tratta di scalabilità, il PoW non è il re della collina. Lo sharding, un metodo che può velocizzare l'elaborazione delle transazioni, è teoricamente possibile per qualsiasi blockchain. Ma in pratica, i modelli di sharding funzionanti sono stati visti principalmente nel regno del PoS.

Decentralizzazione

Sia il PoW che il PoS hanno i loro problemi con la centralizzazione. Nel PoW, l'industria mineraria domina, con una manciata di grandi attori che controllano gran parte della potenza di calcolo (e raccolgono la maggior parte dei profitti). Nel PoS, gli utenti ricchi che puntano molto spesso vincono molto, il che porta a una preoccupazione simile in termini di centralizzazione. Tuttavia, tieni presente che non tutti i sistemi PoS sono uguali: alcuni utilizzano vari metodi, come la randomizzazione, per livellare il campo di gioco.

Sicurezza

La sicurezza prima di tutto, giusto? La priorità di ogni rete blockchain è la sicurezza. Il famigerato “attacco del 51%” è una potenziale minaccia sia nei sistemi PoW che in quelli PoS. Nel PoW, un aggressore dovrebbe controllare più della metà della potenza di mining (il che richiede risorse computazionali astronomiche). Nel PoS, dovrebbe controllare più della metà delle monete puntate. Ma ecco il punto: nel PoS, un aggressore con una quota così grande avrebbe un incentivo finanziario significativo a mantenere la rete sicura, poiché la sua stessa ricchezza sarebbe a rischio se compromettesse l'integrità della rete.

Conclusione

In conclusione, PoW e PoS sono due facce della stessa medaglia, ciascuna con i propri punti di forza e di debolezza. La scelta “migliore” dipende dal caso d'uso specifico, dagli obiettivi e dal design della rete. Entrambe offrono soluzioni uniche alle sfide poste dalla sicurezza di una rete decentralizzata e la scelta tra le due non è una risposta valida per tutti.

Hai tempo per fare trading?

Se sei alla ricerca di una piattaforma di trading di criptovalute affidabile o di una varietà di bot di trading redditizi, la tua ricerca finisce su Bitsgap!

Con Bitsgap, puoi collegare tutti i tuoi account di exchange e gestire le operazioni da un'unica interfaccia completa, ricca di strumenti di trading intelligenti e bot automatizzati progettati per trarre vantaggio da qualsiasi mercato.

Scegli tra le nostre efficaci strategie predefinite o personalizza la tua strategia, che sia DCA, BTD, COMBO o GRID, per adattarla perfettamente al tuo stile di trading.

Prova Bitsgap e ti chiederai perché non hai iniziato prima!

Domande frequenti

Cos'è il consenso blockchain?

Il consenso blockchain svolge un ruolo fondamentale nella tecnologia blockchain, fungendo da mezzo per consentire a tutti i partecipanti alla rete (o nodi) di concordare l'autenticità delle transazioni effettuate. Questo processo di consenso garantisce che ogni transazione aggiunta alla blockchain sia universalmente accettata come unica verità da tutti i nodi, impedendo il doppio utilizzo e le attività fraudolente.

Considera il meccanismo di consenso come un insieme di regole che tutti i nodi della rete utilizzano come linea guida per verificare le informazioni. È il modo in cui tutti i membri di una rete blockchain giungono a una comprensione reciproca dello stato attuale del registro condiviso. Pertanto, gli algoritmi di consenso sono essenziali per mantenere l'integrità e la sicurezza di una rete blockchain.

Quali algoritmi di consenso esistono?

Gli algoritmi di consenso sono insiemi di regole che guidano i nodi di una rete blockchain per raggiungere un accordo sulle informazioni registrate nel registro. Esistono diversi algoritmi di consenso, ciascuno con i propri pro e contro. Alcuni dei più diffusi includono proof-of-work, proof-of-stake, delegated proof-of-stake, proof-of-authority e Byzantine Fault Tolerance (BFT), insieme alle sue varianti come PBFT e dBFT.